Je suis en train de préparer un module d’information et de prévention concernant la mutation 2.0 vers 3 du Web que nous connaissons…

Voici une introduction…

Le Web2.0

C’est ranger ses fichiers dans des armoires. Dans des dossiers sur des ordinateurs précis (le sien ou celui d’un autre : Cloud), avec une clef différente pour chaque endroit (login/mot de passe).

Quand l’armoire est dans « Le Cloud », vos données sont offertes à ceux qui détiennent l’entrepôt.

Si le code source des logiciels n’est pas libre, rien ne garantie qu’il n’existe pas un double de vos clefs, ni un trou à l’arrière de l’armoire (man in the middle, rootkit, bruteforce, …)

Il est impossible d’être sûr de qui fait quoi. Il suffit de casser l’armoire ou voler la clef pour que cela ne fonctionne plus…

Le Web3

C’est étiqueter tous ses fichiers par le contenu (hash) et posséder une ‹ paire de clefs › dite asymétrique à laquelle tout est relié… Ainsi s’opère un chaînage massif et infalsifiable des données.

La crypto partout.

Les premières clefs de type « RSA », dont la sécurité est basée sur la difficulté à décomposer un chiffre en nombres premiers est mise à mal par l’augmentation de la puissance de calcul et nécessite des clefs toujours plus longues… Elle sont peu à peu abandonnées…

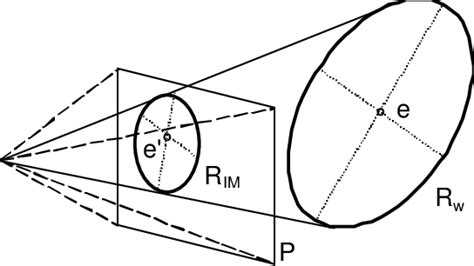

Elles sont remplacées par les nouvelles de type « ED25519 » (à courbe elliptique) qui ressemblent à la projection d’un anneau en une ellipse. C’est la difficulté à trouver la position du cercle, de la caméra, du spot et du plan de projection qui protège la clef privée…

Pour faciliter la création de ces clefs, on utilise un « algorithme générateur » qui réduit l’espace de projection, mais permet de retrouver sa clef à partir de « phrases secrètes » (gchange et cesium) ou « mnemonic » (duniter v2). J’arrête la la digression technique (ceux qui veulent en savoir plus peuvent me contacter)…

Dans cet Univers cryptographique généralisé,

Voici à quoi ressemble un portefeuille de monnaie numérique:

Un anneau (elliptique) aimanté lié à une valeur numérique (plus exactement à la chaîne de transaction plus ou moins facile à remonter qui relie le jeton à son émetteur initial).

Désormais, comme chaque donnée est adressée par son contenu, on peut tout laisser en bordel… Chaque objet trouve sa place à l’endroit de son « hash ».

Ce sont les « tag » (meta données et signatures) que vous ajouterez qui permet de ranger selon les goûts… Et permettent de refabriquer des armoires à partir des données disséminées (et déchiffrables à ceux qui ont la bonne clef)…

↔

↔

Des questions fondamentales apparaissent avec ce nouveau système.

Qui détient la clef qui range tout ??

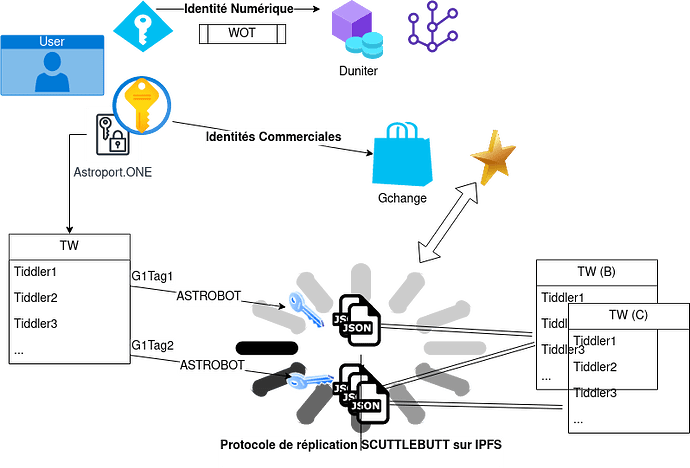

Afin de savoir à qui appartiennent ces clefs, on les rattache à une autre clef (un autre anneau), on peut aussi dériver une clef (garder sa forme, mais changer sa couleur).

Pour s’assurer que celui qui utilise la clef est bien l’humain concerné, il faut établir avec confiance le lien avec cet humain.

Ici, la biométrie (ou l’ADN) est l’idée la plus communément imaginée (raccordant toutes nos clef à une seule détenue par l’entité à laquelle nous déléguons ce pouvoir)…

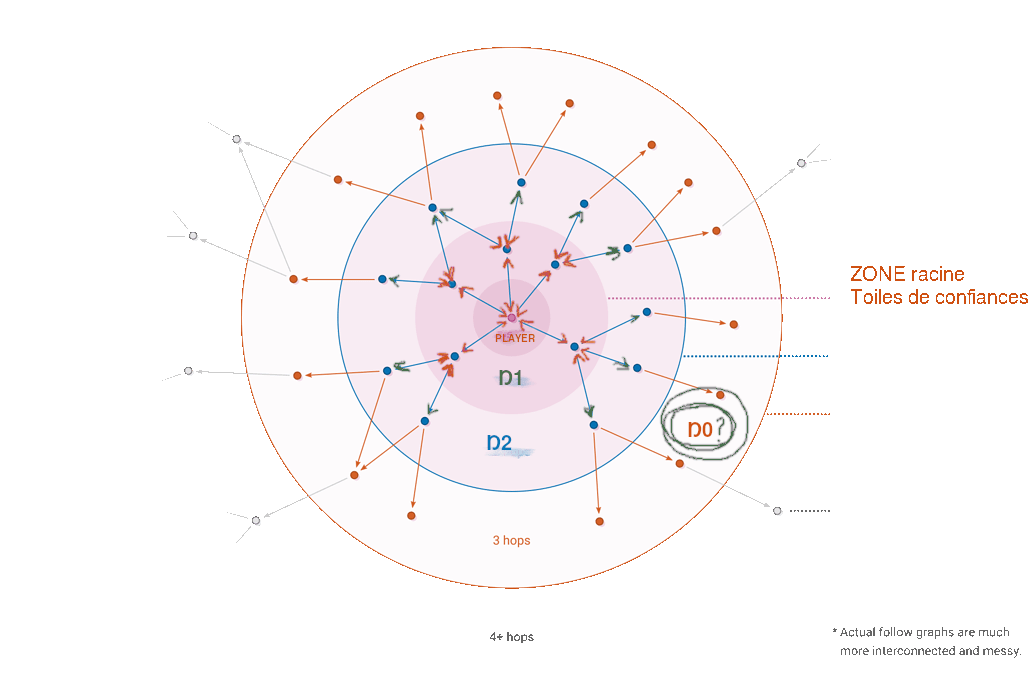

C’est là que la G1 innove en utilisant une « toile de confiance ». Nous établissons les bases d’un registre d’identités numériques distribuées sans « anneau supérieur » auquel nos anneaux seraient attachés. Selon la façon dont nous laissons se répartir les clefs et leur chaînage, nous pouvons finir dans 2 situations :

ou

ou

Comment et à qui donner accès à nos données ?

Soit cela nous est imposé, et nous devons faire confiance à ceux qui s’en occupent pour nous.

Soit nous décidons que ce sont nos toiles de confiance qui s’en chargent.

- Discussion avec ChatGPT au sujet de la G1 et du vote quadratique (exemple d’article enregistré et diffusé par « TW » interposé)

Le sujet est vaste… Ses conséquences selon l’usage ont un impact majeur.

Faire confiance aux politiciens ou à un algorithme ?

A cette étape de la mutation de notre système d’information, il s’avère judicieux pour ceux qui organisent le « jeu de société » de migrer vers une solution qui permettent l’identification des joueurs et d’observer leur comportement pour garantir la continuité du jeu selon les règles établies

En ce qui concerne la « monnaie dette », il s’agit de conserver l’avantage que procure le droit de création monétaire en assujettissant les participant aux règles qui en découlent. C’est la plateforme parfaite pour établir une société de délateurs, gratifiés par du « crédit social »… Dans ce cas, une clef privée (émise par l’autorité) contrôle toutes les autres et autorise ou non leur usage…

Dans le Web3 de la June, chacun possède ses clefs !!

Et ça change tout.

Voici en exemple un schéma qui montre les relations qui s’établissent alors.

- IL MANQUE UNE TdC A NOTRE TdC! - R&D - Duniter Forum (ou le besoin de qualifier nos talents pour mieux gérer nos relations)

Discutons de la mutation du système d’information et des solutions pour que cela se fasse à notre avantage ![]() Choisissons ce qui va arriver plutôt que laisser faire ce qui arrive !!

Choisissons ce qui va arriver plutôt que laisser faire ce qui arrive !!